ж–°й—»иҜҰжғ…

ж–°й—»жҗңзҙў

зҒ«з»’е®үе…Ё "жҜ’йј "еҗҺй—Ёз—…жҜ’еҶҚеҚҮзә§ йҖҡиҝҮдјӘйҖ е®ҳзҪ‘дј ж’ӯ еӣӣе·қ жҲҗйғҪ 科жұҮ科жҠҖ ITжңҚеҠЎе•Ҷ

иҝ‘жңҹпјҢзҒ«з»’еЁҒиғҒжғ…жҠҘзі»з»ҹзӣ‘жөӢеҲ°дёҖжү№зӣ—зүҲиҪҜ件е®үиЈ…еҢ…жӯЈеңЁйҖҡиҝҮдјӘйҖ зҡ„е®ҳзҪ‘иҝӣиЎҢдј ж’ӯпјҢе…¶дёӯеҢ…еҗ«еҗҺй—Ёз—…жҜ’пјҢиҜҘз—…жҜ’иў«жҝҖжҙ»еҗҺпјҢй»‘е®ўеҸҜд»Ҙжү§иЎҢжҲӘеҸ–еұҸ幕еӣҫеғҸгҖҒиҝңзЁӢжҺ§еҲ¶зӯүжҒ¶ж„ҸиЎҢдёәгҖӮзӣ®еүҚпјҢзҒ«з»’е®үе…Ёдә§е“ҒеҸҜеҜ№дёҠиҝ°з—…жҜ’иҝӣиЎҢжӢҰжҲӘжҹҘжқҖпјҢиҜ·з”ЁжҲ·еҸҠж—¶жӣҙж–°з—…жҜ’еә“д»ҘиҝӣиЎҢйҳІеҫЎгҖӮ

жӯӨж¬ЎжҠ«йңІзҡ„еҗҺй—Ёз—…жҜ’дёәгҖҠжҒ¶ж„ҸеҗҺй—ЁеҲ©з”ЁеӨҡз§Қе…ҚжқҖжүӢж®өпјҢеҸҜиҝңжҺ§з”ЁжҲ·з”өи„‘гҖӢзҡ„еҚҮзә§зүҲжң¬гҖӮзҒ«з»’е·ҘзЁӢеёҲйҖҡиҝҮеҜ№иҜҘжү№ж ·жң¬иҝӣиЎҢжәҜжәҗеҲҶжһҗе’Ңе…¬ејҖиө„ж–ҷзҡ„ж•ҙеҗҲеҜ№жҜ”пјҢеҸ‘зҺ°иҜҘз—…жҜ’иғҢеҗҺеҹәдәҺ "银зӢҗ" пјҲеҺ»дёӯеҝғеҢ–зҡ„й»‘дә§е·Ҙе…·пјүзҡ„еҸҳз§Қи¶ӢеҠҝпјҢ并дёҺ "и°·е •еӨ§зӣ—"гҖҒ"жёёиӣҮ"гҖҒ"Xidu" зӯүй»‘дә§з»„з»Үзҡ„иҝңжҺ§е·Ҙе…·жңүе…іиҒ”гҖӮжӯӨеӨ–пјҢйүҙдәҺиҜҘеӣўдјҷзҡ„еӨ§йҮҸж”»еҮ»иЎҢдёәе’ҢжҢҒз»ӯжҙ»и·ғзҠ¶жҖҒпјҢзҒ«з»’е°Ҷе…¶е‘ҪеҗҚдёә "жҜ’йј "пјҢд»ҘдҫҝеҗҺз»ӯиҝҪиёӘеҲҶжһҗгҖӮ

иҜҘй»‘е®ўеӣўдјҷе°ҶдјӘйҖ зҡ„зҪ‘з«ҷжҠ•ж”ҫеҲ°жҗңзҙўеј•ж“ҺдёӯпјҢ并йҖҡиҝҮиҙӯд№°жҗңзҙўеј•ж“ҺжҺ’еҗҚжҸҗй«ҳжӣқе…үеәҰгҖӮе…¶йҖҡиҝҮеӨҚеҲ¶е®ҳзҪ‘зҡ„з•ҢйқўпјҢиҜұеҜјз”ЁжҲ·дёӢиҪҪзӣ—зүҲеә”з”ЁпјҢд»Ҙ Telegram дёӯж–ҮзүҲдёәдҫӢпјҡ

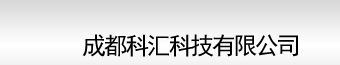

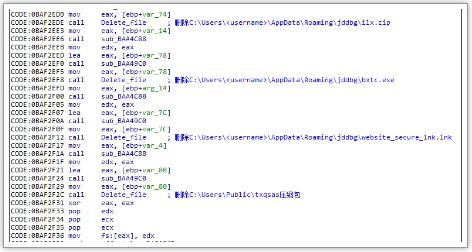

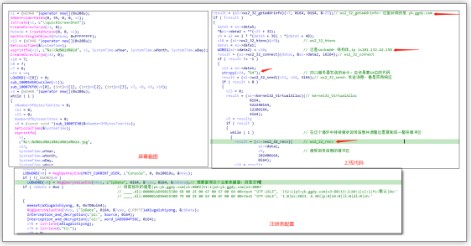

еҪ“з”ЁжҲ·зӮ№еҮ»е®үиЈ…еҗҺпјҢиҜҘз—…жҜ’дјҡйҮҠж”ҫжӯЈеёёе®үиЈ…зЁӢеәҸе’Ңз—…жҜ’ж–Ү件пјҢйҡҸеҗҺй»‘е®ўеҸҜжү§иЎҢеҢ…жӢ¬жҲӘеҸ–еҸ—е®іиҖ…еұҸ幕еӣҫеғҸгҖҒиҝңзЁӢжҺ§еҲ¶еҸ—е®іиҖ…з”өи„‘зӯүеҗ„з§ҚжҒ¶ж„Ҹж“ҚдҪңпјҢиҜҘз—…жҜ’жү§иЎҢжөҒзЁӢеҰӮдёӢжүҖзӨәпјҡ

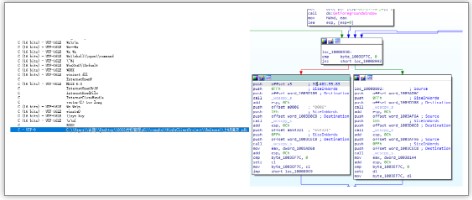

зӣ®еүҚпјҢзҒ«з»’收йӣҶеҲ°зҡ„зӣ—зүҲиҪҜ件еҲ—иЎЁеҰӮдёӢеӣҫжүҖзӨәпјҡ

дёҖпјҢж ·жң¬еҲҶжһҗ

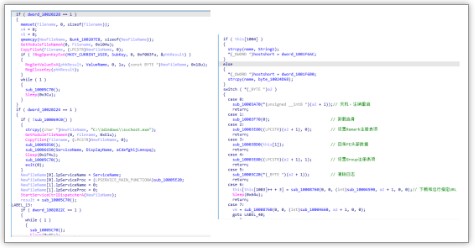

д»Ҙ "x64-china.msi" зЁӢеәҸдёәдҫӢпјҢе…¶дёәдјӘйҖ зҡ„ Telegram зЁӢеәҸе®үиЈ…еҢ…пјҢеңЁжӯЈеёёе®үиЈ… TG еҗҺиҝҳдјҡйҮҠж”ҫ并жү§иЎҢжҒ¶ж„Ҹж ·жң¬зҡ„дё»дҪ“ "жҳҫеҚЎе®үе…ЁеҚҮзә§y.exe"

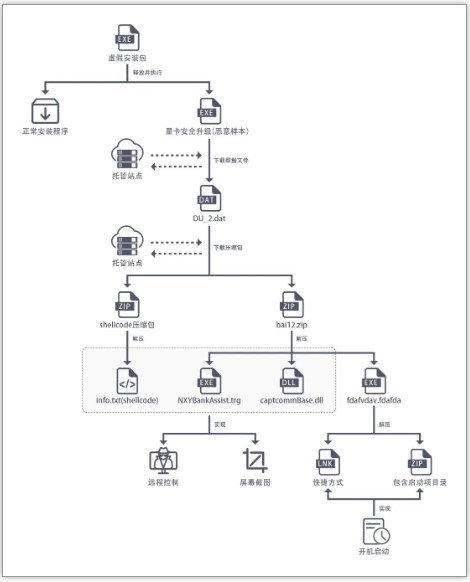

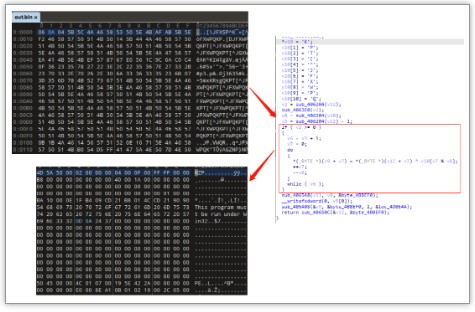

иҜҘ EXE з»ҸиҝҮд»Јз Ғе’ҢжҺ§еҲ¶жөҒж··ж·ҶеӨ„зҗҶпјҢеҸӮжқӮеӨ§йҮҸеҶ—дҪҷд»Јз ҒпјҢиҜ•еӣҫе№Іжү°еҲҶжһҗпјҡ

ж ·жң¬йҰ–е…ҲйҖҡиҝҮиҝһжҺҘзЎ¬зј–з ҒеҶҷе…Ҙзҡ„ url иҺ·еҸ–第дёҖдёӘж•°жҚ®ж–Ү件 DU_2.dat пјҢе°Ҷе…¶еҶҷе…ҘеҲ° C:\Users\Public\Music зӣ®еҪ•дёӢеҲӣе»әзҡ„йҡҸжңәж–Ү件еҗҚдёӯпјҢ并дёәе…¶и®ҫзҪ®зі»з»ҹдҝқжҠӨе’Ңйҡҗи—ҸеұһжҖ§гҖӮ

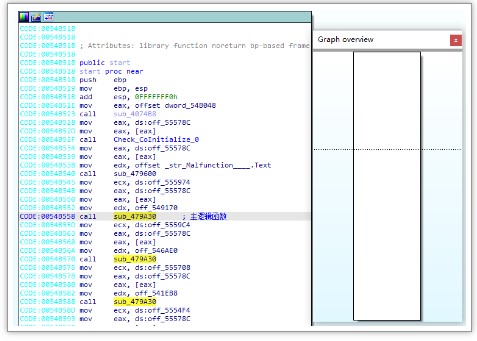

иҜҘж–Ү件д»Ҙ base64 еҠ еҜҶзҡ„еҪўејҸеӯҳеӮЁзқҖеҗҺз»ӯж“ҚдҪң payload жүҖеңЁзҡ„ url еҲ—иЎЁпјҢиҜҘеҲ—иЎЁд»ҘдёҖдёӘз»ҹдёҖзҡ„дё»дҪ“ж–Ү件 zip еҢ…е’ҢдёҚеҗҢ shellcode ж–Ү件 zip еҢ…жүҖеңЁзҡ„ url й“ҫжҺҘдҪңдёәдёҖдёӘеҲҶз»„пјҢжң«е°ҫйғЁеҲҶиҝҳдјҙйҡҸзқҖй“ҫжҺҘдёӯеӯҳеӮЁзҡ„еҺӢзј©еҢ…зҡ„ж–Ү件еҗҚгҖҒеҺӢзј©еҢ…еҶ…ж–Ү件еӨ№еҗҚд»ҘеҸҠ shellcode е°ҶиҰҒеӯҳж”ҫзҡ„зӣ®еҪ•гҖӮ

第дёҖйҳ¶ж®өпјҡпјҲдё»дҪ“еҺӢзј©еҢ…еҸҠе…¶е…іиҒ”ж“ҚдҪңпјү

ж ·жң¬йҡҸеҗҺдјҡи§ЈеҜҶ并йҒҚеҺҶ DU_2.dat дёӯзҡ„й“ҫжҺҘпјҢйҰ–е…ҲдёӢиҪҪз»ҹдёҖзҡ„дё»дҪ“ж–Ү件 zip еҢ… "bai12.zip"пјҢ 并д»ҘйҡҸжңәж–Ү件еҗҚзҡ„еҪўејҸеҶҷе…ҘеҲ° C:\Users\Public зӣ®еҪ•дёӢпјҢи§ЈеҺӢеҜҶз Ғдёә "lalala123%"

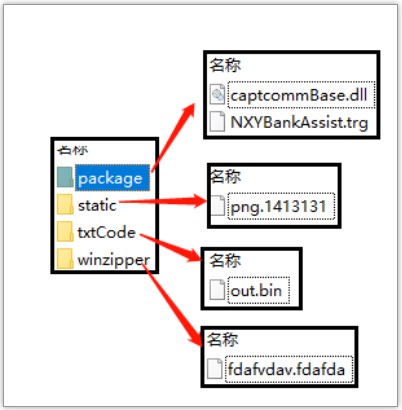

иҜҘеҺӢзј©еҢ…дёӯжңү 4 дёӘж–Ү件еӨ№пјҢжҜҸдёӘж–Ү件еӨ№еҗҚеҜ№еә”зқҖдёҚеҗҢзҡ„еҠҹиғҪпјҢpackage дёӢжҳҜеҗҺз»ӯжү§иЎҢдё»дҪ“пјҢstatic дёӢжҳҜйқҷжҖҒзҡ„ж–Үжң¬дҝЎжҒҜпјҢtxtCode дёӢзҡ„ж–Үжң¬еҪўејҸзҡ„ shellcodeпјҢwinzipper дёӢзҡ„жҳҜи§ЈеҺӢзј©еҢ…з”Ёзҡ„жӯЈеёёзЁӢеәҸгҖӮ

еңЁеҗҺз»ӯзҡ„ж“ҚдҪңдёӯпјҢж ·жң¬дјҡйҷҶз»ӯи§ЈеҺӢеҮәеҶ…йғЁж–Ү件еӨ№еҲ°жҢҮе®ҡзӣ®еҪ•пјҢи§ЈеҺӢз»ҶиҠӮеҰӮдёӢпјҡ

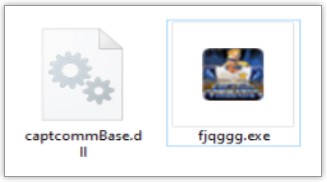

пјҲ1пјүпјҡжҠҠ package еҢ…дёӢзҡ„ NXYBankAssist.trgгҖҒcaptcommBase.dll и§ЈеҺӢеҲ° C:\Users\Public\Videos\fqcvhjпјҲйҡҸжңәж–Ү件еӨ№еҗҚпјү дёӯпјҢ并еңЁеҗҺз»ӯзҡ„ж“ҚдҪңдёӯйҮҚе‘ҪеҗҚдёә fjqggg.exeпјҲйҡҸжңәж–Ү件еҗҚпјү

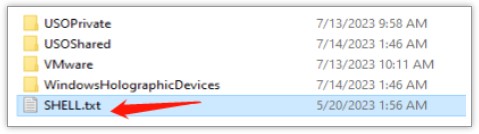

пјҲ2пјүпјҡжҠҠ static дёӢзҡ„ png.1413131 и§ЈеҺӢеҲ° C:\ProgramData\ зӣ®еҪ•дёӯпјҢ并еңЁеҗҺз»ӯж“ҚдҪңдёӯйҮҚе‘ҪеҗҚдёә SHELL.txt

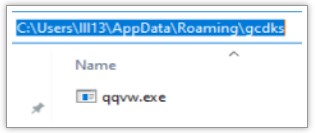

пјҲ3пјүпјҡжҠҠ winzipper дёӢзҡ„ fdafvdav.fdafda и§ЈеҺӢеҲ° C:\Users\ <username> \AppData\Roaming\gcdksпјҲйҡҸжңәж–Ү件еӨ№еҗҚпјү дёӯпјҢ并еңЁеҗҺз»ӯж“ҚдҪңдёӯйҮҚе‘ҪеҗҚдёә qqvw.exeпјҲйҡҸжңәж–Ү件еҗҚпјү

пјҲ4пјүпјҡжҠҠ txtCode дёӢзҡ„ out.bin иҜ»еҸ–еҲ°еҶ…еӯҳдёӯи§ЈеҜҶеҗҺжү§иЎҢпјҢи§ЈеҜҶеҜҶй’Ҙдёә "KPT[^JFXWPQ" и§ЈеҜҶз®—жі•еҰӮдёӢпјҡ

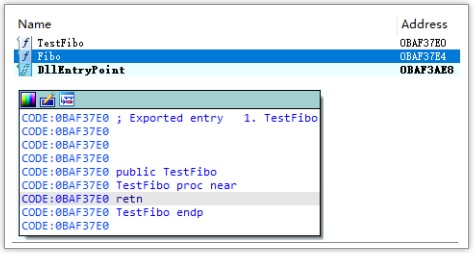

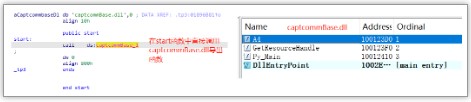

е…¶дёәдёҖдёӘ DLLпјҢжңүдёӨдёӘеҜјеҮәеҮҪж•° "TestFibo" е’Ң "Fibo"пјҢе…¶дёӯ "TestFibo" жҳҜз©әеҮҪж•°пјҢ"Fibo" еҲҷз”Ёд»Ҙе®һзҺ°еҗҺз»ӯзҡ„зӣёдә’ lnk ж–Ү件е’Ң url ж–Ү件зҡ„е…іиҒ”и®ҫзҪ®е’Ң fjqggg.exeпјҲеҺҹ NXYBankAssist.trgпјүзҡ„иҝӣзЁӢеҗҜеҠЁж“ҚдҪңпјҡ

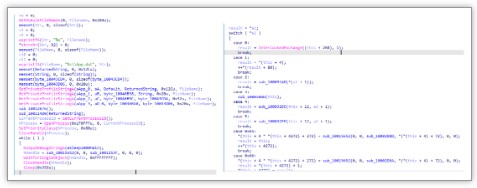

зӣёдә’е…іиҒ”и®ҫзҪ®

пјҲдёҖпјүејҖжңәеҗҜеҠЁе…іиҒ”

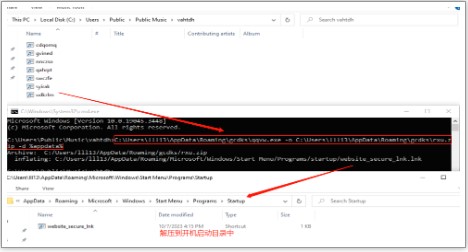

еңЁ C:\Users\ <username> \AppData\Roaming\gcdks(йҡҸжңәж–Ү件еҗҚ) зӣ®еҪ•дёӯпјҢж ·жң¬еҲӣе»әдәҶдёҖдёӘжҢҮеҗ‘ Videos зӣ®еҪ•дёӢзҡ„ fjqggg.exeпјҲеҺҹ NXYBankAssist.trgпјүзҡ„ lnk й“ҫжҺҘж–Ү件 website_secure_lnkпјҢйҡҸеҗҺжҠҠе…¶ж”ҫе…ҘеҗҢж ·жҳҜеҲӣе»әзҡ„йҖ’еҪ’зӣ®еҪ• Microsoft\Windows\Start Menu\Programs\startup дёӯ并е°ҒиЈ…жҲҗ zip ж–Ү件д»ҘдҫӣеҗҺз»ӯдҪҝз”ЁгҖӮ

йҡҸеҗҺж ·жң¬дјҡеңЁ C:\Users\Public\Music\uyrywfпјҲйҡҸжңәж–Ү件еҗҚпјү зӣ®еҪ•дёӢпјҢйҖҡиҝҮеҫӘзҺҜпјҢеҲӣе»әдёӯеӨҡдёӘжҢҮеҗ‘ Roaming зӣ®еҪ•дёӢ qqvw.exeпјҲеҺҹ fdafvdav.fdafdaпјүзҡ„ lnk ж–Ү件пјҢ并жҠҠеүҚйқўеҲӣе»әзҡ„ rxu.zipпјҲйҡҸжңәж–Ү件еҗҚпјү дҪңдёәеҸӮж•°еҜје…ҘпјҢи§ЈеҺӢзӣ®еҪ•дёә %appdata%

C:\Users\ <username> \AppData\Roaming\jddbg\qqvw.exe -n C:\Users\ <username> \AppData\Roaming\tcoio\rxu.zip -d %appdata%

qqvw.exeпјҲеҺҹ fdafvdav.fdafdaпјүжҳҜдёҖдёӘжӯЈеёёзҡ„и§ЈеҺӢзј©еҢ…зЁӢеәҸпјҢжҠҠ rxu.zip еҢ…и§ЈеҺӢеҲ° %appdata% зӣ®еҪ•дёӢпјҢеҶҚж №жҚ®еҺӢзј©еҢ…еҶ…жң¬иә«е°ҒиЈ…зҡ„зӣ®еҪ•пјҢжңҖз»ҲжҠҠжҢҮеҗ‘ fjqggg.exeпјҲеҺҹ NXYBankAssist.trgпјүзҡ„ lnk ж–Ү件еӯҳж”ҫеҲ°ејҖжңәеҗҜеҠЁйЎ№ C:\Users\ <username> \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup дёӯпјҡ

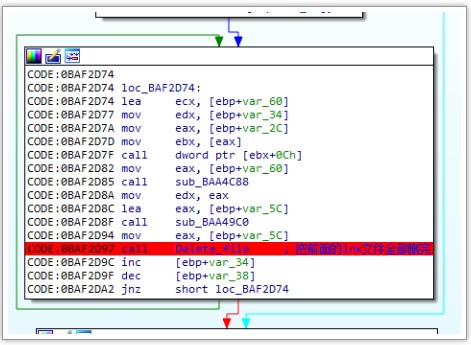

еңЁжү§иЎҢе®Ң lnk ж–Ү件еҗҺйҡҸеҚіеҜ№иҝҷдәӣж–Ү件иҝӣиЎҢеҲ йҷӨпјҢйҡҗи—Ҹз—•иҝ№пјҡ

пјҲдәҢпјүжү§иЎҢе…іиҒ”

еҗҢж ·еңЁиҜҘзӣ®еҪ•дёӯпјҢеҲ йҷӨе®ҢеүҚйқўзҡ„ lnk ж–Ү件еҗҺпјҢеҸҲеҫӘзҺҜеҲӣе»әеӨҡдёӘ url й“ҫжҺҘж–Ү件пјҢжҢҮеҗ‘жү§иЎҢдё»дҪ“ fjqggg.exeпјҲеҺҹ NXYBankAssist.trgпјүпјҢз”ЁдәҺеҗҺз»ӯеҗҜеҠЁиҝӣзЁӢпјҡ

пјҲдёүпјүз—•иҝ№жё…йҷӨ

жңҖеҗҺеҲ йҷӨ Romaing зӣ®еҪ•дёӢ rxu.zipгҖҒqqvw.exeпјҲеҺҹ fdafvdav.fdafdaпјүгҖҒwebsite_securect.lnkгҖҒPublic зӣ®еҪ•дёӢ vzekjk еҺӢзј©еҢ…пјҲдё»дҪ“еҺӢзј©еҢ…пјүпјҢдҝқз•ҷеҲӣе»әзҡ„ url ж–Ү件пјҢе’ҢеҶҷе…ҘеҲ°ејҖжңәеҗҜеҠЁйЎ№зҡ„ lnk й“ҫжҺҘгҖӮиҮіжӯӨиҜҘйҳ¶ж®өе®ҢжҲҗпјҢзӣ®зҡ„жҳҜдҝқжҢҒжҢҒд№…еҢ–е’ҢжүҝжҺҘеҗҺйқўзҡ„й…ҚзҪ®ж“ҚдҪңгҖӮ

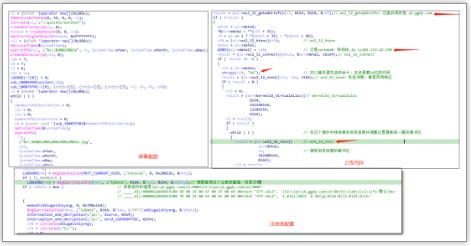

第дәҢйҳ¶ж®өпјҡпјҲshellcode еҺӢзј©еҢ…еҸҠдё»йҖ»иҫ‘иҝӣзЁӢеҗҜеҠЁпјү

ж ·жң¬еңЁз¬¬дёҖйҳ¶ж®өзҡ„жү§иЎҢиҝҮзЁӢдёӯпјҢиҝҳдјҡиҜ»еҸ– DU_2.dat дёӯзҡ„ shellcode й“ҫжҺҘдёӢиҪҪ第дәҢдёӘеҺӢзј©еҢ…пјҢиҜҘеҺӢзј©еҢ…еҶ…еҸӘеҢ…еҗ«дёҖдёӘж–Ү件 info.txt пјҢиҜҘж–Ү件жҳҜжү§иЎҢдё»дҪ“ fjqggg.exeпјҲеҺҹ NXYBankAssist.trgпјүзҡ„ shellcode ж–Ү件гҖӮ

ж ·жң¬йҖҡиҝҮеүҚйқўзҡ„ url ж–Ү件еҗҜеҠЁ fjqggg.exe иҝӣзЁӢпјҢиҜҘзЁӢеәҸе°ұжҳҜдёҖдёӘе…ҘеҸЈпјҢзӣҙжҺҘеҠ иҪҪ并жү§иЎҢеҗҢзӣ®еҪ•дёӢ captcommBase.dll дёӯ A4 еҜјеҮәеҮҪж•°пјҢдҪҶиҜҘ dll зҡ„ 3 дёӘеҜјеҮәеҮҪж•°йғҪжҢҮеҗ‘дәҶеҗҢдёҖдёӘе…ҘеҸЈпјҢжү§иЎҢеҗҢж ·зҡ„йҖ»иҫ‘пјҡ

captcommBase.dll зҡ„жү§иЎҢиҝҮзЁӢдёӯдјҡиҜ»еҸ– info.txtпјҢдҝ®ж”№ info.txt ж–Ү件еӨҙзҡ„дёӨдёӘеӯ—иҠӮ FF FF вҖ”вҖ”>4D 5AпјҢз”ұжӯӨи§ЈеҜҶ并дҪңдёә DLL иҝӣиЎҢеҶ…еӯҳеҠ иҪҪпјҢжү§иЎҢеҜјеҮәеҮҪж•° FuckгҖӮдҪҶиҜҘ dll йҮҢйқў 3 дёӘеҜјеҮәеҮҪж•°д№ҹйғҪжҢҮеҗ‘еҗҢдёҖдёӘе…ҘеҸЈпјҢжү§иЎҢеҗҢж ·зҡ„ж“ҚдҪңпјҡ

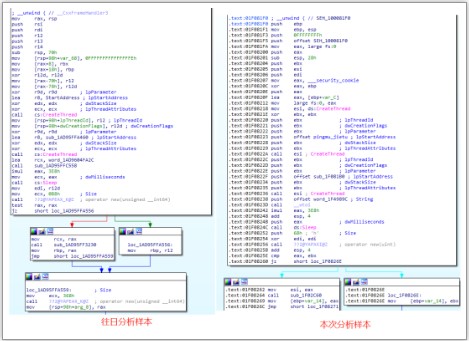

жң¬ж¬ЎеҲҶжһҗиҝҮзЁӢдёӯжүҖдёӢиҪҪзҡ„ info.txtпјҢе…¶ dll д»Јз ҒдёҺжӯӨеүҚеҲҶжһҗзҡ„ гҖҠжҒ¶ж„ҸеҗҺй—ЁеҲ©з”ЁеӨҡз§Қе…ҚжқҖжүӢж®өпјҢеҸҜиҝңжҺ§з”ЁжҲ·з”өи„‘гҖӢдёӯдҪңдёәеӣһдј ж•°жҚ®дёӢеҸ‘зҡ„жҒ¶ж„Ҹд»Јз ҒпјҢз»ҸжҜ”иҫғзӣёе·®дёҚеӨ§пјҢеҢ…жӢ¬ 3 еӨ§йғЁеҲҶж“ҚдҪңпјҡеұҸ幕жҲӘеӣҫпјҢжіЁеҶҢиЎЁиҜ»еҸ–пјҢдҝқжҢҒеӣһиҝһпјҲй…ҚзҪ®жӣҙж–°пјүгҖӮе…·дҪ“з»ҶиҠӮиҜ·жҹҘзңӢ гҖҠжҒ¶ж„ҸеҗҺй—ЁеҲ©з”ЁеӨҡз§Қе…ҚжқҖжүӢж®өпјҢеҸҜиҝңжҺ§з”ЁжҲ·з”өи„‘гҖӢ

е…іиҒ”еҲҶжһҗпјҡ

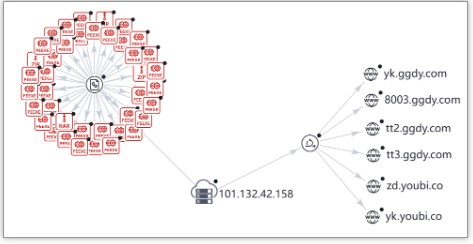

зӣёиҫғдәҺе…¶е®ғжҷ®йҖҡзҡ„й»‘дә§з»„з»ҮпјҢиҜҘеӣўдјҷеңЁ C2 IP ж•°йҮҸе’Ңж ·жң¬зҡ„еҸҳз§Қе’ҢдёӢеҸ‘ж•°йҮҸдёҠпјҢйғҪжңүзқҖиҫғдёәеәһеӨ§зҡ„иө„жәҗпјҢе…¶иғҢеҗҺз–‘дјје…іиҒ”зқҖ "银зӢҗ" пјҲеҺ»дёӯеҝғеҢ–зҡ„й»‘дә§е·Ҙе…·пјүгҖӮ

д»Ҙдё»еҹҹеҗҚ ggdy.com дёәзәҝзҙўпјҢе…¶е…іиҒ”зҡ„еӯҗеҹҹеҗҚдёӯпјҢ yk.ggdy.comгҖҒ8003.ggdy.comгҖҒtt2.ggdy.comгҖҒtt3.ggdy.com йғҪжҳҜиҜҘеӣўдјҷеёёз”Ёзҡ„ C2 й…ҚзҪ®пјҢе…¶йғҪжҢҮеҗ‘еҗҢдёҖдёӘ IP 101.132.42.158гҖӮеңЁиҜҘеӣўдјҷжҙ»еҠЁжңҹй—ҙпјҢзӣҙжҺҘдёҺеҹҹеҗҚ yk.ggdy.com йҖҡдҝЎзҡ„ж ·жң¬еӨҡиҫҫдёҖзҷҫеӨҡдёӘгҖӮ

еҸҚиҝҮжқҘпјҢд»Ҙ IP 101.132.42.158 дёәзәҝзҙўпјҢе…¶и§ЈжһҗеҹҹеҗҚиҝҳеҢ…жӢ¬еңЁиҝҮеҫҖеҲҶжһҗжҠҘе‘Ҡдёӯе·ІеҸ‘зҺ°зҡ„ zd.youbi.coгҖҒyk.youbi.co еҹҹеҗҚпјҢзӣёе…ійҖҡдҝЎж ·жң¬иҝ‘дёӨзҷҫдёӘгҖӮиҝҷиҝҳдёҚеҢ…еҗ«еңЁеҲҶжһҗдёӯеҸ‘зҺ°зҡ„е…¶е®ғйӣ¶йӣ¶ж•Јж•Јзҡ„ IP ең°еқҖгҖӮ

еҸҰеӨ–пјҢйҷӨдәҶжң¬ж¬ЎдёӢеҸ‘зҡ„ info.txt жүҖд»ЈиЎЁзҡ„ "дёҠзәҝжЁЎеқ—" еӨ–пјҢз—…жҜ’дҪңиҖ…жүҳз®Ўзҡ„д»“еә“дёӯиҝҳеҸ‘зҺ°дәҶе…¶е®ғзұ»еһӢзҡ„иҝңжҺ§жңЁй©¬еҸҠе…¶еҸҳз§ҚпјҢз»ҸиҝҮйҖ»иҫ‘еҜ№жҜ”еҲҶжһҗе’Ң PDB и·Ҝеҫ„е…іиҒ”пјҢеҸҜд»ҘеҲҶдёәеӣӣдёӘеӨ§зұ»пјҡ

第дёҖзұ»жҳҜ "и°·е •еӨ§зӣ—" зӣёе…іж ·жң¬пјҡеҢ…еҗ«ж Үеҝ—жҖ§ PDB и·Ҝеҫ„е’Ңеӣһиҝһд»Јз ҒгҖӮ

第дәҢзұ»жҳҜ "жёёиӣҮ" зӣёе…іж ·жң¬пјҡе…¶дёә Ghost иҝңжҺ§жңЁй©¬зҡ„еҸҳз§ҚпјҢеҢ…жӢ¬ж Үеҝ—жҖ§зҡ„жҢҒд№…еҢ–иЎҢдёәе’Ңж–°еўһиҝңжҺ§жҢҮд»ӨеҠҹиғҪгҖӮ

第дёүзұ»жҳҜ "Xidu" зӣёе…іж ·жң¬пјҡе…¶еҗҢдёә Ghost зҡ„еҸҳз§ҚпјҢеҢ…жӢ¬ж Үеҝ—жҖ§зҡ„жңҚеҠЎеҷЁдҝЎжҒҜиҜ»еҸ–е’ҢжҒ¶ж„ҸеҠҹиғҪдёӢеҸ‘ж“ҚдҪңгҖӮ

第еӣӣзұ»еҚіжӯӨзұ»ж ·жң¬ "жҜ’йј "пјҡеҢ…жӢ¬ж Үеҝ—жҖ§зҡ„жіЁеҶҢиЎЁй…ҚзҪ®пјҢеұҸ幕жҲӘеӣҫпјҢе’ҢйҖҡдҝЎеҠҹиғҪгҖӮ

еңЁд»Јз ҒгҖҒеҠҹиғҪгҖҒеӯ—з¬ҰдёІеұӮйқўдёҠпјҢ"жёёиӣҮ" дёҺ "Xidu" пјҢ"и°·е •еӨ§зӣ—" дёҺ "жҜ’йј " зҡ„зӣёдјјжҖ§еҸҜи§ҒдёҖж–‘

еңЁ "银зӢҗ" иў«й»‘дә§ж»Ҙз”Ёзҡ„еӨ§иғҢжҷҜдёӢпјҢз»“еҗҲиҝҷдәӣз»„з»ҮйҖҡиҝҮй’“йұјзҪ‘з«ҷе’ҢиҒҠеӨ©е·Ҙе…·иҝӣиЎҢдј ж’ӯзҡ„жүӢжі•пјҢд»ҘеҸҠз»„з»ҮжүҖд»ЈиЎЁзҡ„е·Ҙе…·еҮәзҺ°зҡ„ж—¶й—ҙзәҝгҖӮжңүзҗҶз”ұзӣёдҝЎпјҢвҖңжҜ’йј вҖқ дёәй»‘дә§еӣўдјҷдҫқжүҳ "银зӢҗ" зі»еҲ—пјҢжүҖејҖеҸ‘зҡ„ж–°еһӢиҝңжҺ§е·Ҙе…·пјҡ

е…¬еҸёпјҡеҢ—дә¬зҒ«з»’зҪ‘з»ң科жҠҖжңүйҷҗе…¬еҸёпјҢзҒ«з»’е®үе…ЁиҪҜ件дјҒдёҡзүҲпјҢзҒ«з»’з»Ҳз«Ҝзі»з»ҹ

зҒ«з»’е®үе…ЁпјҢзҒ«з»’пјҢзҒ«з»’е®үе…ЁиҪҜ件пјҢзҒ«з»’е®ҳзҪ‘пјҢзҒ«з»’жқҖжҜ’иҪҜ件жҖҺд№Ҳж ·пјҢ

зҒ«з»’дјҒдёҡзүҲжҖҺд№Ҳ收иҙ№пјҢзҒ«з»’дјҒдёҡз®ЎзҗҶе‘ҳеҜҶз ҒпјҢзҒ«з»’дјҒдёҡзүҲзӣ‘жҺ§е‘ҳе·Ҙз”өи„‘пјҢ

зҒ«з»’дјҒдёҡзүҲ收иҙ№ж ҮеҮҶпјҢзҒ«з»’дјҒдёҡзүҲд»·ж јпјҢзҒ«з»’дјҒдёҡзүҲдёҺдёӘдәәзүҲжңүдҪ•дёҚеҗҢпјҢ

зҒ«з»’дјҒдёҡзүҲеҚёиҪҪиҰҒеҜҶз ҒпјҢзҒ«з»’пјҢзҒ«з»’е®үе…ЁгҖҒEDR V1.0пјҢ пјҢзҒ«з»’е®үе…ЁйҳІжҠӨ

жңҚеҠЎеҢәеҹҹпјҡ

дә‘еҚ—зҒ«з»’пјҢжҳҶжҳҺзҒ«з»’ пјҢиҙөе·һзҒ«з»’пјҢеӣӣе·қзҒ«з»’пјҢйҮҚеәҶзҒ«з»’ пјҢиҘҝи—ҸзҒ«з»’пјҢжӢүиҗЁзҒ«з»’пјҢ

дә§е“ҒпјҡзҒ«з»’е®үе…ЁеҚ«еЈ«пјҲдё“дёҡзүҲпјүиҪҜ件 пјҢзҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹv2.0пјҢзҒ«з»’е®үе…Ёз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹ2.0зүҲпјҢзҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV1.0,зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹпјҢзҒ«з»’ windows PC зүҲпјҲ10з”ЁжҲ·иө·и®ўпјүпјҢзҒ«з»’е®үе…Ё з»Ҳз«Ҝз®ЎзҗҶзі»з»ҹWindows V2.0,зҒ«з»’з»Ҳз«ҜдјҒдёҡзүҲLinuxзүҲпјҢзҒ«з»’з»Ҳз«ҜдјҒдёҡзүҲmacOSзүҲгҖӮзҒ«з»’дјҒдёҡзүҲ收иҙ№ж ҮеҮҶпјҢзҒ«з»’дјҒдёҡзүҲпјҢ зҒ«з»’дјҒдёҡзүҲзӣ‘жҺ§е‘ҳе·Ҙз”өи„‘пјҢзҒ«з»’дјҒдёҡзүҲе’ҢдёӘдәәзүҲеҢәеҲ«пјҢ зҒ«з»’дјҒдёҡзүҲд»·ж јпјҢзҒ«з»’дјҒдёҡзүҲеӨҡе°‘й’ұпјҢзҒ«з»’дјҒдёҡзүҲеӨҡе°‘й’ұдёҖе№ҙпјҢзҒ«з»’дҝЎжҒҜе®үе…ЁиҪҜ件 linux PC V2.0з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹзҪ‘з»ңзүҲпјҢhuorong endpoint security management system2.0

зҒ«з»’з»Ҳз«ҜйҳІз—…жҜ’зі»з»ҹпјҢзҒ«з»’е®үе…Ё зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV2.0 WindowsжқҖжҜ’иҪҜ件 пјҢзҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹпјҲ LinuxзүҲпјүпјҢзҒ«з»’е®үе…Ёз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV2.0LinuxзүҲпјҢдҝЎжҒҜе®үе…ЁиҪҜ件 зҒ«з»’ windows PC дёүе№ҙз»ӯиҙ№зүҲ(10з”ЁжҲ·иө·и®ўпјүпјҢзҒ«з»’е®үе…Ё з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV2.0LinuxзүҲ е®үе…ЁиҪҜ件пјҢзҒ«з»’дё“жқҖе·Ҙе…·пјҲдјҒдёҡзүҲпјүпјҢзҒ«з»’е®үе…Ё зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹ2.0пјҲж——иҲ°зүҲпјүпјҢзҒ«з»’дјҒдёҡзҪ‘з»ңзүҲжқҖжҜ’иҪҜ件еҚҮзә§пјҢзҒ«з»’дјҒдёҡзҪ‘з»ңзүҲжқҖжҜ’иҪҜ件еҚҮзә§,зҒ«з»’жқҖжҜ’дјҒдёҡзүҲеӨҡе°‘й’ұ

еҠҹиғҪпјҡе®һзҺ°з»Ҳз«Ҝе®үе…Ёзі»з»ҹзҡ„йӣҶдёӯз®ЎзҗҶгҖҒзӯ–з•Ҙй…ҚзҪ®гҖҒжҠҘиЎЁжҹҘзңӢзӯүеҠҹиғҪгҖӮ50дёӘWindowsе®ўжҲ·з«Ҝе…ЁеҠҹиғҪзүҲжҺҲжқғи®ёеҸҜ,

з—…жҜ’йҳІеҫЎпјҡз—…жҜ’жҹҘжқҖпјҢйҳІз—…жҜ’з»Ҳз«ҜиҪҜ件:зҪ‘з»ңзүҲжқҖжҜ’иҪҜ件пјҢжңҚеҠЎеҷЁжқҖжҜ’иҪҜ件пјҢLinuxжңҚеҠЎеҷЁжқҖжҜ’иҪҜ件пјҢйҳІз—…жҜ’иҪҜ件EDRгҖҒжқҖжҜ’иҪҜ件пјҲеҸҚз—…жҜ’еј•ж“ҺгҖҒеӨҡеұӮж¬Ўдё»еҠЁйҳІеҫЎзі»з»ҹгҖҒз—…жҜ’йҳІеҫЎгҖҒзі»з»ҹйҳІеҫЎгҖҒзҪ‘з»ңйҳІеҫЎгҖҒи®ҫеӨҮжҺ§еҲ¶зӯүпјҢзҪ‘з»ңзүҲжқҖжҜ’иҪҜ件 1еҘ—пјҢз»Ҳз«Ҝе®үе…ЁжҺ§еҲ¶зі»з»ҹпјҢEDRз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶпјҢеӨ–зҪ‘з”өи„‘жқҖжҜ’иҪҜ件пјҢеӢ’зҙўз—…жҜ’иҜұжҚ•пјҢж–Ү件е®һж—¶зӣ‘жҺ§пјҢжҒ¶ж„ҸиЎҢдёәзӣ‘жҺ§пјҢUзӣҳдҝқжҠӨпјҢдёӢиҪҪдҝқжҠӨпјҢйӮ®д»¶зӣ‘жҺ§пјҢwebжү«жҸҸгҖӮеҸҚз—…жҜ’еј•ж“Һдҫӣеә”е•ҶгҖӮе®ҡж—¶е…ЁзҪ‘жү«жҸҸпјҢ

жјҸжҙһз®ЎзҗҶпјҡпјҲжјҸжҙһдҝ®еӨҚпјүиЎҘдёҒеҲҶеҸ‘пјҢиЎҘдёҒдҝ®еӨҚпјҢжјҸжҙһж”»еҮ»жӢҰжҲӘгҖҒж”»еҮ»жәҜжәҗпјҢж”ҜжҢҒжјҸжҙһйӣҶдёӯдҝ®еӨҚпјҢиЎҘдёҒж–Ү件管зҗҶпјҢжҢүз»Ҳз«Ҝдҝ®еӨҚпјҢдёӢеҸ‘жјҸжҙһдҝ®еӨҚгҖӮжЁӘеҗ‘жё—йҖҸйҳІжҠӨпјҢ

移еҠЁеӯҳеӮЁз®ЎзҗҶеҠҹиғҪпјҡе®үе…ЁUзӣҳпјҢUзӣҳз®ЎжҺ§пјҢUзӣҳжіЁеҶҢгҖҒUзӣҳдҝЎд»»пјҢUSBж— зәҝзҪ‘еҚЎгҖҒUSBжңүйҷҗзҪ‘еҚЎгҖҒжү“еҚ°жңәгҖҒе…үй©ұгҖҒи“қзүҷи®ҫеӨҮгҖҒдҫҝжҗәи®ҫеӨҮзӯү

з»Ҳз«Ҝз®ЎжҺ§пјҡ

еӨ–и®ҫз®ЎжҺ§пјҢ

зі»з»ҹйҳІеҫЎпјҡзі»з»ҹеҠ еӣәпјҢеә”з”ЁеҠ еӣәпјҢиҪҜ件е®үиЈ…жӢҰжҲӘпјҢж‘„еғҸеӨҙйҳІжҠӨпјҢжөҸи§ҲеҷЁдҝқжҠӨ

еә”з”ЁиҪҜ件管зҗҶпјҡдјҒдёҡиҪҜ件管家пјҢиҪҜ件жҚҶз»‘е®үиЈ…жӢҰжҲӘпјҢиҪҜ件е®үиЈ…жӢҰжҲӘпјҢ

зҪ‘з»ңйҳІеҫЎпјҡжЁӘеҗ‘жё—йҖҸйҳІжҠӨпјҢзҪ‘з»ңе…ҘдҫөжӢҰжҲӘгҖҒеҜ№еӨ–ж”»еҮ»жӢҰжҲӘгҖҒеғөе°ёзҪ‘з»ңйҳІжҠӨгҖҒзҲҶз ҙж”»еҮ»йҳІжҠӨгҖҒиҝңзЁӢзҷ»еҪ•йҳІжҠӨгҖҒwebжңҚеҠЎдҝқжҠӨгҖҒ Web еЁҒиғҒпјҢжҒ¶ж„ҸзҪ‘еқҖжӢҰжҲӘпјҢеҠЁжҖҒжҒ¶ж„ҸиҪҜ件жЈҖжөӢпјҢж— ж–Ү件жҒ¶ж„ҸиҪҜ件пјҢз»Ҳз«ҜеҠЁжҖҒи®ӨиҜҒпјҢйӮ®д»¶зӣ‘жҺ§пјҢж–Ү件е®һж—¶зӣ‘жҺ§пјҢзҪ‘з»ңе…ҘдҫөйҳІжҠӨгҖӮжҒ¶ж„ҸиЎҢдёәзӣ‘жҺ§пјҢеӢ’зҙўз—…жҜ’иҜұжҚ•гҖӮ

и®ҝй—®жҺ§еҲ¶пјҡIPеҚҸи®®жҺ§еҲ¶гҖҒIPй»‘еҗҚеҚ•гҖҒиҒ”зҪ‘жҺ§еҲ¶гҖҒзҪ‘з«ҷеҶ…е®№жҺ§еҲ¶гҖҒзЁӢеәҸжү§иЎҢжҺ§еҲ¶гҖҒи®ҫеӨҮжҺ§еҲ¶пјҢдёӢеҸ‘IPи®ҝй—®йҷҗеҲ¶пјҢе®үе…ЁиҪҜ件иҮӘжҲ‘дҝқжҠӨпјҢеҜҶз ҒдҝқжҠӨгҖӮ

еә”з”ЁеҠ еӣәпјҡwebжңҚеҠЎеҷЁгҖҒж•°жҚ®еә“гҖҒеҠһе…¬иҪҜ件гҖҒж–ҮжЎЈйҳ…иҜ»еҷЁгҖҒжөҸи§ҲеҷЁгҖҒи®ҫи®ЎиҪҜ件пјҢзі»з»ҹеҠ еӣә

иө„дә§з®ЎзҗҶпјҡиө„дә§з®ЎзҗҶгҖҒиҫ№з•Ңз®ЎзҗҶгҖҒиҪҜ件管зҗҶгҖҒзі»з»ҹз®ЎзҗҶгҖҒ硬件管зҗҶгҖҒXPйҳІжҠӨзӣҫгҖҒжөҒйҮҸз®ЎжҺ§гҖҒпјҢз»Ҳз«Ҝе®Ўи®ЎгҖҒedrеҠҹиғҪпјҢиҝңзЁӢжЎҢйқўпјҢйў„йҳІеӢ’зҙўз—…жҜ’пјҢжӢҰжҲӘжҒ¶ж„Ҹж”»еҮ»зӯүеҠҹиғҪгҖӮжё…зӮ№зЎ¬д»¶иө„дә§пјҢ

ж—Ҙеҝ—жҠҘе‘Ҡпјҡ

дёӯеҝғз®ЎзҗҶпјҡ

жңҚеҠЎз«Ҝж”ҜжҢҒзі»з»ҹпјҡWindows 10гҖҒWindows Server 2003гҖҒWindows Server 2008гҖҒWindows Server 2012гҖҒWindows Server 2016

е®ўжҲ·з«Ҝж”ҜжҢҒзі»з»ҹпјҡWindows 10гҖҒWindows Server 2003гҖҒWindows Server 2008гҖҒWindows Server 2012гҖҒWindows Server 2016гҖҒWindows Server 2019зӯүWindowsж“ҚдҪңзі»з»ҹд»ҘеҸҠUOSгҖҒж·ұеәҰLinuxгҖҒдёӯж Үйә’йәҹгҖҒзәўж——linuxгҖҒCentOSгҖҒUbuntuзӯүLinuxж“ҚдҪңзі»з»ҹ

е“Ғзұ»пјҡз»Ҳз«Ҝе®үе…Ёпјҡз»Ҳз«Ҝе®үе…ЁйҳІжҠӨпјҢз»Ҳз«Ҝе®үе…ЁиҪҜ件пјҢдјҒдёҡзә§жқҖжҜ’пјҢ з»Ҳз«Ҝе®үе…ЁйҳІжҠӨиҪҜ件жҺҲжқғпјҢзҪ‘з»ңз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶйЎ№зӣ®пјҢз»Ҳз«Ҝи®ҫеӨҮйҳІжҠӨпјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶи®ҫеӨҮпјҢз»Ҳз«Ҝе®үе…Ёдё“йЎ№дҝқйҡңпјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶе№іеҸ°пјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹпјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶе№іеҸ°еҚҮзә§еҸҠз»ҙдҝқйЎ№зӣ®пјҢз»Ҳз«Ҝе®үе…ЁиҝҗиҗҘе№іеҸ°пјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹеҚҮзә§пјҢз»Ҳз«Ҝе®үе…ЁйҳІжҠӨпјҢз»Ҳз«Ҝе®үе…ЁйҳІжҠӨжү©е®№жңҚеҠЎпјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶе№іеҸ°пјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹпјҢз«ҜзӮ№дҝқжҠӨеёӮеңә,edrиҝҗиҗҘдҪ“зі»пјҢ з»Ҳз«ҜйҳІжҲ·иғҪеҠӣпјҢе…ЁзҪ‘з®ЎжҺ§пјҢз”өи„‘з»Ҳз«ҜйҳІжҠӨйңҖз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶwindowsзүҲжұӮгҖӮxdr,edrпјҢдҝЎжҒҜе®үе…ЁиҪҜ件 зҒ«з»’ windows PC зүҲпјҲ10з”ЁжҲ·иө·и®ўпјүпјҢзҒ«з»’е®үе…Ё з»Ҳз«Ҝз®ЎзҗҶзі»з»ҹWindows V2.0пјҢ

жқҖжҜ’иҪҜ件пјҡ

дҝЎжҒҜе®үе…ЁиҪҜ件 пјҢдјҒдёҡжқҖжҜ’иҪҜ件пјҢзҪ‘з»ңе®үе…Ёз—…жҜ’йҳІжІ»дёҺе®үе…ЁеҠ еӣәжңҚеҠЎйЎ№зӣ®пјҢзҒ«з»’жқҖжҜ’иҪҜ件пјҢзҒ«з»’жқҖжҜ’пјҢзҪ‘з»ңзүҲйҳІз—…жҜ’иҪҜ件

жҲҗйғҪ科жұҮ科жҠҖжңүйҷҗе…¬еҸё( з»Ҳз«Ҝе®үе…Ё иҪҜ件 и§ЈеҶіж–№жЎҲе•Ҷ пјү

ең°еқҖпјҡжҲҗйғҪеёӮдәәж°‘еҚ—и·Ҝеӣӣж®ө1еҸ·ж—¶д»Јж•°з ҒеӨ§еҺҰ18F

з”өиҜқпјҡ400-028-1235

жүӢжңәпјҡ180 8195 0517пјҲеҫ®дҝЎеҗҢеҸ·пјү