з®Җд»Ӣ

еңЁжң¬ж–ҮдёӯпјҢжҲ‘们е°Ҷд»Ӣз»Қ Windows ж“ҚдҪңзі»з»ҹдёӯзҡ„з»„зӯ–з•ҘеҜ№иұЎ (GPOпјҡGroup Policy Objects)гҖӮе…·дҪ“жқҘиҜҙпјҢеҰӮдҪ•дҪҝз”Ё GPO еңЁ Active Directory зҺҜеўғдёӯзҡ„зӣ®ж Үи®ҫеӨҮдёҠйғЁзҪІе’Ңжү§иЎҢжҒ¶ж„Ҹжңүж•ҲиҙҹиҪҪгҖӮжҲ‘们иҝҳе°Ҷз ”з©¶еҰӮдҪ•дҪҝз”ЁиҜҘжҠҖжңҜйҷҚдҪҺж”»еҮ»иҖ…еёҰжқҘзҡ„йЈҺйҷ©гҖӮеңЁ MITRE ATT&CK зҹҘиҜҶеә“дёӯпјҢиҜҘжҠҖжңҜиў«з§°дёәз»„зӯ–з•Ҙдҝ®ж”№пјҢжңҖиҝ‘иў«йў‘з№Ғз”ЁдәҺй’ҲеҜ№жҖ§еӢ’зҙўиҪҜ件攻еҮ»гҖӮ

з»„зӯ–з•Ҙ101

з®ҖиЁҖд№ӢпјҢGPO жҳҜ Windows е’Ң Active Directory дёӯзҡ„еҶ…зҪ®й…ҚзҪ®з®ЎзҗҶжҠҖжңҜгҖӮз®ЎзҗҶе‘ҳеҸҜд»ҘдҪҝз”Ёе®ғ们жқҘжү§иЎҢеҗ„з§Қз®ЎзҗҶд»»еҠЎпјҢдҫӢеҰӮпјҡ

зі»з»ҹзҡ„дёҖиҲ¬й”Ғе®ҡ

е®үе…ЁеҠ еӣә

Internet Explorer й…ҚзҪ®

зҷ»еҪ•е’ҢйҖҖеҮәи„ҡжң¬жӣҙж”№

й©ұеҠЁеҷЁе’Ңжү“еҚ°жңәжҳ е°„

и®ҫзҪ®жң¬ең°з®ЎзҗҶе‘ҳвҖ“жң¬ең°з»„жҲҗе‘ҳ

GPO еӯҳеӮЁеңЁдёӨдёӘдҪҚзҪ®пјҡ

1гҖҒз»„зӯ–з•Ҙе®№еҷЁ (GPCпјҡGroup Policy Container)

GPC еӯҳеӮЁеңЁ Active Directory зҺҜеўғдёӯзҡ„жҜҸдёӘеҹҹжҺ§еҲ¶еҷЁдёӯпјҢеҢ…еҗ«еұһжҖ§дҝЎжҒҜпјҢдҫӢеҰӮзҠ¶жҖҒе’ҢзүҲжң¬жҺ§еҲ¶дҝЎжҒҜгҖҒеҜ№е®ўжҲ·з«Ҝжү©еұ• (CSE) зҡ„еј•з”ЁгҖҒз»„зӯ–з•ҘжЁЎжқҝ (GPT) зҡ„и·Ҝеҫ„е’ҢиҪҜ件е®үиЈ…еҢ…зӯүгҖӮйңҖиҰҒжіЁж„Ҹзҡ„жҳҜпјҢGPC з”ұ GPO GUIDпјҲе…ЁеұҖе”ҜдёҖж ҮиҜҶз¬Ұпјүеј•з”ЁгҖӮ

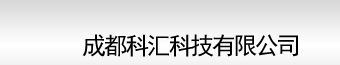

2гҖҒз»„зӯ–з•ҘжЁЎжқҝ (GPTпјҡGroup Policy Templates)

GPT дҪңдёәж–Ү件系з»ҹж–Ү件еӨ№еӯҳеӮЁеңЁеҹҹзӯ–з•Ҙеӯҗж–Ү件еӨ№зҡ„зі»з»ҹеҚ·ж–Ү件еӨ№ (SysVol) дёӯгҖӮе®ғеҢ…еҗ«жӮЁеңЁзӯ–з•Ҙдёӯе®ҡд№үзҡ„зү№е®ҡи®ҫзҪ®зҡ„зӣёе…ідҝЎжҒҜпјҢдҫӢеҰӮе®үе…Ёи®ҫзҪ®гҖҒи„ҡжң¬ж–Ү件зӯүгҖӮ

гҖҗFigure 1. Path of SYSVOL and GUID on a Domain ControllerгҖ‘

жӮЁеҸҜд»ҘжҢүз”ЁжҲ·жҲ–и®Ўз®—жңәеә”з”Ё GPOпјҢ并且жҜҸ 90 еҲҶй’ҹеңЁеҗҺеҸ°жӣҙж–°дёҖж¬ЎпјҢйҡҸжңәеҒҸ移йҮҸдёә 0 еҲ° 30 еҲҶй’ҹгҖӮдҪҶжҳҜпјҢеҹҹжҺ§еҲ¶еҷЁзҡ„жӣҙж–°йў‘зҺҮиҰҒй«ҳеҫ—еӨҡпјҢеӨ§зәҰжҜҸ 5 еҲҶй’ҹжӣҙж–°дёҖж¬ЎгҖӮеҖјеҫ—жіЁж„Ҹзҡ„жҳҜпјҢGPO еҸӘжңүеңЁеҒҡеҮәжӣҙж”№еҗҺжүҚдјҡжӣҙж–°гҖӮ

еҲӣе»әз»„зӯ–з•ҘеҗҺпјҢжӮЁйңҖиҰҒе°Ҷе…¶е…іиҒ”жҲ–еә”з”ЁеҲ°з«ҷзӮ№гҖҒеҹҹжҲ–з»„з»ҮеҚ•дҪҚгҖӮжӯӨеӨ–пјҢжүҖжңү Windows и®ҫеӨҮдёҠйғҪжңүдёҖдёӘжң¬ең° GPOпјҢдҪҶжҳҜеҰӮжһңе°Ҷ GPO е…іиҒ”еҲ° GPC жҲ– GPTпјҢеҲҷиҜҘ GPO е°ҶеҸ–д»Јжң¬ең° GPO дёҠзҡ„д»»дҪ•й…ҚзҪ®гҖӮиҝҷжҳҜеӣ дёәе°Ҫз®ЎдёҖеҸ°и®Ўз®—жңәе’ҢдёҖдёӘз”ЁжҲ·еҸҜд»ҘжңүеӨҡдёӘ GPOпјҢдҪҶжҳҜеҰӮжһңеҸ‘з”ҹеҶІзӘҒпјҢжңҖеҗҺеә”з”Ёзҡ„ GPO е…·жңүжңҖй«ҳзҡ„дјҳе…Ҳзә§пјҢйҷӨйқһжӮЁеҗҜз”ЁдәҶвҖңйҳ»жӯўз»§жүҝвҖқи®ҫзҪ®гҖӮд»ҘдёӢжҳҜеә”з”ЁйЎәеәҸпјҡ

жң¬ең° GPO

з«ҷзӮ№ GPO

еҹҹ GPO

з»„з»ҮеҚ•дҪҚ GPO

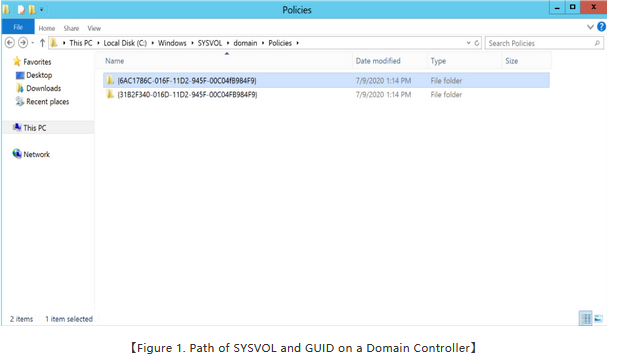

жӮЁиҝҳеҸҜд»ҘдҪҝз”Ёе®үе…Ёз»„вҖ” Windows Management Instrumentation (WMI) иҝҮж»ӨеҜ№ GPO зҡ„еә”з”Ёж–№ејҸиҝӣиЎҢжӣҙзІҫз»Ҷзҡ„иҝҮж»ӨгҖӮиҝҷз§ҚиҝҮж»ӨеҸҜд»ҘеҹәдәҺж“ҚдҪңзі»з»ҹгҖҒи®ҫеӨҮзҡ„е“ҒзүҢе’ҢеһӢеҸ·гҖҒж—¶еҢәзӯүжқЎд»¶жқҘеә”з”ЁеҶізӯ–пјҢд№ҹж”ҜжҢҒйЎ№зӣ®зә§зӣ®ж ҮйҖүжӢ©пјҢд»ҺиҖҢе®һзҺ°жҢүи®ҫзҪ®иҝҮж»ӨгҖӮеӣҫ 2 жҸҗдҫӣдәҶиҝҷдәӣи®ҫзҪ®зұ»еһӢзҡ„зӨәдҫӢгҖӮ

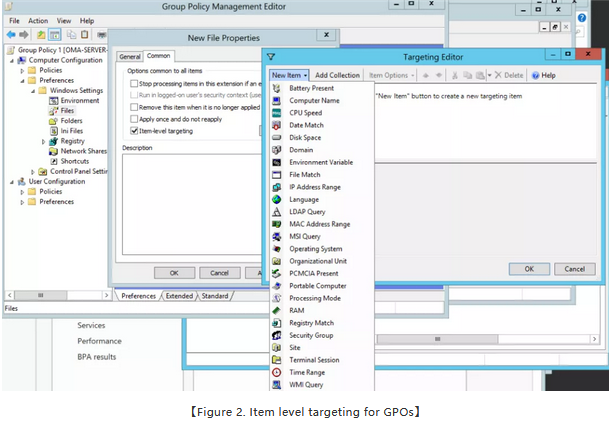

жҺҘдёӢжқҘжҲ‘们е°Ҷи®Ёи®әеҸҰдёҖдёӘеҠҹиғҪ - GPO зҡ„е®һж–ҪгҖӮд»ҺдёҠйқўзҡ„дҝЎжҒҜеҸҜд»ҘзңӢеҮәпјҢжңүи®ёеӨҡ GPO е’Ңе…іиҒ”жңәдјҡгҖӮеҰӮеүҚжүҖиҝ°пјҢеҰӮжһңеҸ‘з”ҹд»»дҪ•еҶІзӘҒпјҢдјҳе…Ҳзә§е…іиҒ”йЎәеәҸе°Ҷи§ЈеҶіиҜҘй—®йўҳгҖӮиҝҷдёӘжҰӮеҝөдјјд№ҺеҫҲз®ҖеҚ•пјҢдҪҶжҳҜеҪ“жӮЁжңүеӨҡдёӘ GPOгҖҒGPO е…іиҒ”гҖҒйҳ»жӯўзҡ„继жүҝ并且иғҪеӨҹе®һж–Ҫ GPO ж—¶пјҢдҫҝйҡҫд»ҘзҗҶи§Је“Әдәӣ GPO дјҡеә”з”ЁиҖҢе“Әдәӣ GPO дёҚдјҡеә”з”ЁдәҶгҖӮ

е®һж–Ҫ GPO жҳҜи§ЈеҶіжӯӨз®ЎзҗҶй—®йўҳзҡ„дёҖз§Қж–№жі•гҖӮе®һж–Ҫ GPO ж„Ҹе‘ізқҖе…·жңүе…іиҒ” GPO зҡ„зҲ¶е®№еҷЁж— жі•йҳ»жӯўжҲ–иҰҶзӣ–е…¶и®ҫзҪ®пјҢиҖҢжҳҜе§Ӣз»Ҳеә”з”Ёе®һж–Ҫзҡ„ GPOгҖӮд»ҘдёӢзӨәдҫӢзӣҙи§Ӯеұ•зӨәдәҶж— и®әжҳҜ继жүҝжҲ–йҳ»жӯўз»§жүҝпјҢе®һж–Ҫзҡ„ GPO е§Ӣз»Ҳе°Ҷиў«еә”з”ЁгҖӮ

ж»Ҙз”Ёз»„зӯ–з•ҘеҜ№иұЎ

д»ҺдёҠдёҖиҠӮеҸҜд»ҘзңӢеҲ°пјҢз®ЎзҗҶ GPO е…·жңүеҫҲеӨ§зҡ„зҒөжҙ»жҖ§жҲ–еӨҚжқӮжҖ§гҖӮеӣ жӯӨпјҢжӯӨеӨ„йҖӮз”ЁдёҖйЎ№йҮҚиҰҒзҡ„е®үе…ЁеҮҶеҲҷпјҡеӨҚжқӮжҖ§йҖҡеёёдҪҝж”»еҮ»иҖ…жңүжңәдјҡеҲ©з”Ёй”ҷиҜҜзҡ„й…ҚзҪ®гҖӮжҲ‘们жқҘзңӢзңӢж”»еҮ»иҖ…еҰӮдҪ•ж»Ҙз”Ё GPOгҖӮ

йҰ–е…ҲпјҢGPO дёӯжңүеӨ§йҮҸйқһеёёйҮҚиҰҒзҡ„дҝЎжҒҜпјҢеӣ жӯӨпјҢж”»еҮ»иҖ…еңЁ Active Directory (AD) зҺҜеўғдёӯиҝӣиЎҢдҫҰеҜҹж—¶пјҢиҝҷдәӣдҝЎжҒҜйқһеёёжңүз”ЁгҖӮеҸҰеӨ–пјҢй»ҳи®Өжғ…еҶөдёӢпјҢAD дёӯйҖҡиҝҮиә«д»ҪйӘҢиҜҒзҡ„д»»дҪ•з”ЁжҲ·йғҪеҸҜд»ҘжҹҘиҜў GPO дёӯзҡ„дҝЎжҒҜпјҢ并иҺ·еҫ—жңүж•Ҳзҡ„е“Қеә”пјҲеҚіжҹҘзңӢи°Ғжңүжқғи®ҝй—®е“ӘдәӣеҶ…е®№пјүпјҢж— йңҖдёәжӯӨд»»еҠЎеҚҮзә§жқғйҷҗгҖӮ

еӨҡе№ҙжқҘпјҢејҖеҸ‘дәәе‘ҳеҲӣе»әдәҶеӨҡж¬ҫејҖжәҗе·Ҙе…·пјҢд»Ҙе®һзҺ°дҫҰеҜҹжҙ»еҠЁзҡ„иҮӘеҠЁеҢ–пјҢд»ҺиҖҢз»ҳеҲ¶ GPO зҺҜеўғгҖӮд»ҘдёӢжҳҜзӣ®еүҚеә”з”ЁдәҺж”»еҮ»йҳІеҫЎзҡ„дёҖдәӣж–№жі•пјҡ

PowerView

иҝҷжҳҜ PowerSploit дёӯзҡ„дёҖж¬ҫ PowerShell е·Ҙе…·гҖӮе®ғз”ЁдәҺеңЁ Active Directory зҺҜеўғдёӯиҺ·еҫ—жғ…жҷҜж„ҹзҹҘгҖӮиҜҘе·Ҙе…·жҸҗдҫӣдәҶжңүе…із”ЁжҲ·гҖҒз»„гҖҒзү№жқғзӯүзҡ„жңүз”ЁдҝЎжҒҜгҖӮ

BloodHound

иҜҘе·Ҙе…·еҸҜеңЁ Active Directory дёӯжҹҘжүҫе…ізі»пјҢ然еҗҺеҸҜд»Ҙе°Ҷе…¶з”ЁдҪңж”»еҮ»и·Ҝеҫ„гҖӮе®ғиҝҳдҪҝз”Ёеӣҫи®әжқҘиҜҶеҲ«жјҸжҙһпјҢж”»еҮ»иҖ…жңүеҸҜиғҪеҲ©з”ЁиҝҷдәӣжјҸжҙһеңЁзҪ‘з»ңдёҠжЁӘеҗ‘移еҠЁе№¶жҸҗеҚҮжқғйҷҗгҖӮ

Grouper2

иҜҘе·Ҙе…·жңүеҠ©дәҺеңЁ Active Directory з»„зӯ–з•ҘдёӯжҹҘжүҫдёҺе®үе…Ёзӣёе…ізҡ„й”ҷиҜҜй…ҚзҪ®гҖӮ

жңҖжҳҺжҳҫзҡ„ GPO ж»Ҙз”ЁпјҲиҮіе°‘еңЁжҲ‘зңӢжқҘжҳҜеҰӮжӯӨпјүжҳҜжӣҙж”№и®ҫзҪ®пјҢж—ЁеңЁеә”з”Ё GPO зҡ„и®ҫеӨҮдёҠдәӨд»ҳ并жү§иЎҢжҒ¶ж„Ҹжңүж•ҲиҙҹиҪҪгҖӮеңЁеҸ‘иө·й’ҲеҜ№жҖ§ж”»еҮ»ж—¶пјҢж”»еҮ»иҖ…йҖҡеёёдјҡиҺ·еҫ—еҜ№зҺҜеўғзҡ„жӯЈзЎ®и®ҝй—®пјҢдҝ®ж”№з»„зӯ–з•Ҙи®ҫзҪ®пјҢ然еҗҺйғЁзҪІз ҙеқҸжҖ§жңүж•ҲиҙҹиҪҪпјҲеҰӮеӢ’зҙўиҪҜ件пјүгҖӮиҝҷдәӣж”»еҮ»иҖ…йҖҡиҝҮдҝ®ж”№жҲ–еҲӣе»ә Windows йҰ–йҖүйЎ№пјҲдҫӢеҰӮи®ЎеҲ’д»»еҠЎ (Schedule Task) жҲ–зҷ»еҪ•/йҖҖеҮәи„ҡжң¬пјүжқҘжү§иЎҢжӯӨж“ҚдҪңгҖӮ

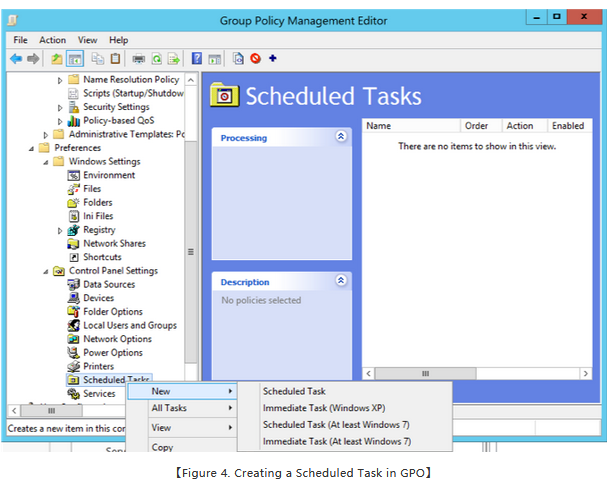

дёҖдәӣи®ҫзҪ®иҝҳеҸҜд»Ҙеј•з”ЁеӨ–йғЁи·Ҝеҫ„пјҢиҝҷдәӣи·Ҝеҫ„еҸҜиғҪдёҚе…·жңүдёҺ GPO зӣёеҗҢзҡ„е®үе…Ёи®ҝй—®жқғйҷҗгҖӮиҝҷж ·пјҢеҰӮжһңе®ғ们дёҚиғҪдҝ®ж”№ GPOпјҢдҪҶжҳҜеҸҜд»Ҙи®ҝй—®еј•з”Ёзҡ„и·Ҝеҫ„пјҢдҫҝеҸҜд»Ҙз”ЁжҒ¶ж„Ҹж–Ү件жӣҝжҚўеҗҲжі•ж–Ү件гҖӮдёӢеӣҫиҜҙжҳҺдәҶеҰӮдҪ•жүӢеҠЁеҲӣе»әеҸҜз«ӢеҚіи®ЎеҲ’зҡ„д»»еҠЎгҖӮ

гҖҗFigure 4. Creating a Scheduled Task in GPOгҖ‘

ж”»еҮ»иҖ…дёҖж—ҰиғҪеӨҹжӣҙж”№ GPO и®ҫзҪ®пјҢдҫҝеҸҜд»Ҙжү§иЎҢи®ёеӨҡе…¶д»–ж“ҚдҪңпјҢдҫӢеҰӮжӣҙж”№е®үе…Ёи®ҫзҪ®д»Ҙе…Ғи®ёе…¶д»–жҒ¶ж„Ҹж“ҚдҪңпјҢйҖҡиҝҮж·»еҠ ж–°зҡ„жң¬ең°з®ЎзҗҶе‘ҳеёҗжҲ·жҲ–йҖҡиҝҮиҝҗиЎҢжҒ¶ж„Ҹж–Ү件пјҲдҫӢеҰӮеҲӣе»әе’ҢиҝҗиЎҢж–°жңҚеҠЎпјүжҸҗдҫӣеҜ№и®ҫеӨҮзҡ„з®ЎзҗҶе‘ҳи®ҝй—®жқғйҷҗгҖӮ

з”ұдәҺ GPO жҳҜеҹәдәҺд»ҘдёҠ继жүҝиҖҢеә”з”Ёзҡ„пјҢеӣ жӯӨе°Ҷж”»еҮ»иҖ…е…іиҒ”еҲ°жӯЈзЎ®зҡ„и®ҝй—®жқғйҷҗеҸҜд»Ҙе…іиҒ”е’Ңи§ЈйҷӨ GPO зҡ„е…іиҒ”гҖӮиҝҷдҪҝ他们иғҪеӨҹе®ҢжҲҗзү№е®ҡд»»еҠЎпјҢдҫӢеҰӮйҖҡиҝҮдҝ®ж”№еҹҹз»„жҲҗе‘ҳжҲ–жӣҙж”№ Windows и®ҫеӨҮдёҠзҡ„е®үе…Ёзӯ–з•ҘжқҘжҸҗеҚҮи®ҝй—®жқғйҷҗпјҢиҝҷеҸҜиғҪдјҡеўһеҠ ж”»еҮ»иҖ…зҡ„ж”»еҮ»йқўгҖӮ

иҝҳжңүи®ёеӨҡжҪңеңЁзҡ„ GPO ж»Ҙз”Ёй—®йўҳе°ҡжңӘи®Ёи®әпјҢдҪҶжҲ‘们д»ҠеӨ©е°ҶеҲ°жӯӨдёәжӯўгҖӮеҰӮжһңжӮЁжғіж·ұе…Ҙз ”з©¶еҜ№ GPO зҡ„жӣҙеӨҡж”»еҮ»пјҢиҜ·жҹҘзңӢ GPT йҮҚе®ҡеҗ‘гҖҒз®ЎзҗҶе‘ҳжЁЎжқҝж»Ҙз”Ёд»ҘеҸҠе№Іжү° registry.pol ж–Ү件зҡ„ starter GPO ж”»еҮ»гҖӮ

йҳІеҫЎ

жӮЁеҸҜд»ҘйҮҮеҸ–еӨҡз§ҚжҺӘж–ҪжқҘйҳІеҫЎ GPO ж”»еҮ»пјҢдҪҶйҰ–иҰҒеҺҹеҲҷжҳҜдёҚиҰҒи®©ж”»еҮ»иҖ…иҺ·еҫ—з®ЎзҗҶе‘ҳи®ҝй—®жқғйҷҗгҖӮжҲ‘们еҸҜд»ҘдҪҝз”ЁеӨҡз§Қе·Ҙе…·жқҘе®һзҺ°жӯӨзӣ®ж ҮпјҢдҫӢеҰӮеҜҶз ҒдҝқжҠӨгҖҒйҳ»жӯўжқғйҷҗжҸҗеҚҮж”»еҮ»е’ҢејӮеёёжЈҖжөӢпјҢжң¬ж–Үе°ҶдёҚдёҖдёҖиөҳиҝ°гҖӮз®ҖеҚ•жқҘиҜҙпјҢиҝҷдәӣж”»еҮ»йңҖиҰҒжӯЈзЎ®зҡ„и®ҝй—®жқғйҷҗжүҚиғҪжү§иЎҢпјҢе°Ҫз®Ўж”»еҮ»иҖ…еңЁжІЎжңүз®ЎзҗҶе‘ҳи®ҝй—®жқғйҷҗзҡ„жғ…еҶөдёӢд»ҚиғҪе®ҢжҲҗж”»еҮ»пјҢдҪҶиҝҷе°ҶйңҖиҰҒжӣҙеӨҡзҡ„ж—¶й—ҙе’ҢжӯҘйӘӨгҖӮеӣ жӯӨпјҢжӮЁжңүжӣҙеӨҡзҡ„жңәдјҡжқҘиҜҶеҲ«зҺҜеўғдёӯзҡ„еҸҜз–‘жҙ»еҠЁгҖӮ

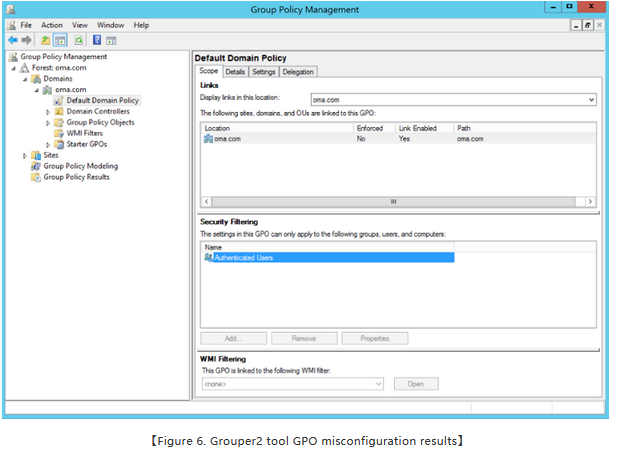

и®ҝй—®жқғйҷҗж–№йқўзҡ„е»әи®®жҳҜеҲ йҷӨдёәйҖҡиҝҮиә«д»ҪйӘҢиҜҒзҡ„з”ЁжҲ·жҸҗдҫӣ GPO е®үе…ЁиҝҮж»ӨиҜ»еҸ–и®ҝй—®жқғйҷҗзҡ„й»ҳи®Өи®ҫзҪ®зӯӣйҖүгҖӮжӮЁеҸҜд»ҘиҖғиҷ‘е°Ҷе…¶дҝ®ж”№дёәеҹҹи®Ўз®—жңәпјҢиҝҷе°ҶдҪҝж”»еҮ»жӣҙеҠ йҡҫд»ҘзЎ®е®ҡжӮЁзҡ„е®үе…ЁзҠ¶жҖҒгҖӮдёҠиҝ°еӨҡж¬ҫдҫҰеҜҹе·Ҙе…·пјҲPowerViewгҖҒBloodHound е’Ң Grouper2пјүйғҪйңҖиҰҒ GPO зҡ„иҜ»еҸ–жқғйҷҗпјҢжүҚиғҪжҸҗдҫӣй»‘е®ўжүҖйңҖзҡ„жүҖжңүдҝЎжҒҜгҖӮе®ғ们еҸҜиғҪд»ҚдјҡжҸҗдҫӣдёҖдәӣжңүз”Ёзҡ„дҝЎжҒҜпјҢдҪҶдёҚжҳҜе…ЁйғЁдҝЎжҒҜгҖӮжӮЁеҸҜд»ҘйҖҡиҝҮйҷҗеҲ¶ж”»еҮ»иҖ…зҡ„еҸҜи§ҶжҖ§пјҢеўһеҠ е…¶ж”»еҮ»зҡ„йҡҫеәҰгҖӮ

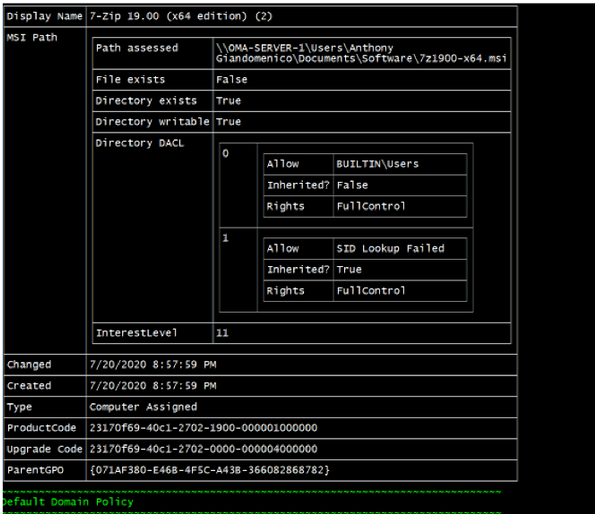

жӯӨеӨ–пјҢйҳІеҫЎиҖ…д№ҹеҸҜд»ҘдҪҝз”ЁзӣёеҗҢзҡ„дҫҰеҜҹе·Ҙе…·жқҘдәҶи§ЈжӮЁзҡ„жҖ»дҪ“ GPO е’Ң AD е®үе…ЁзҠ¶жҖҒгҖӮдҫӢеҰӮпјҢеҰӮжһңжӮЁеңЁ AD зҺҜеўғдёӯиҝҗиЎҢ Grouper2 е·Ҙе…·пјҢдҫҝеҸҜд»Ҙеҝ«йҖҹдәҶи§ЈеҸҜиғҪиў«ж”»еҮ»иҖ…еҲ©з”Ёзҡ„жүҖжңү GPO й”ҷиҜҜй…ҚзҪ®гҖӮдёӢеӣҫжүҖзӨәзҡ„ Grouper2 з»“жһңдҫҝжҳҜдёҖдёӘе…ёеһӢзӨәдҫӢгҖӮ

гҖҗFigure 6. Grouper2 tool GPO misconfiguration resultsгҖ‘

жӮЁеҸҜд»ҘзңӢеҲ°жҲ‘й…ҚзҪ®дәҶдёҖдёӘ 7zip зҡ„ MSI иҪҜ件еҢ…иҝӣиЎҢе®үиЈ…гҖӮиҷҪ然иҜҘж–Ү件дёҚеҶҚеӯҳеңЁпјҢдҪҶе®ғд»Қ然жңүжқғеҶҷе…ҘжҢҮеҗ‘зҡ„зӣ®еҪ•гҖӮиҝҷж„Ҹе‘ізқҖж”»еҮ»иҖ…еҸҜд»Ҙе°Ҷе…¶жҒ¶ж„Ҹжңүж•ҲиҙҹиҪҪеҗҚз§°жӣҙж”№дёә 7z1900-x64.msiпјҢ并е°Ҷе…¶еӨҚеҲ¶еҲ°иҜҘзү№е®ҡи·Ҝеҫ„пјҢд»ҺиҖҢеңЁжӯӨзӯ–з•Ҙеә”з”Ёзҡ„жҜҸеҸ°и®ҫеӨҮдёҠеҠ иҪҪ并жү§иЎҢжҒ¶ж„Ҹжңүж•ҲиҙҹиҪҪгҖӮ

йҳІеҫЎиҖ…иҝҳеҸҜд»ҘдҪҝз”ЁеҸҰдёҖж¬ҫдҫҰеҜҹе·Ҙе…· BloodHound иҝӣиЎҢйҳІеҫЎгҖӮ

жҲ‘жғіиҰҒд»Ӣз»Қзҡ„жңҖеҗҺдёҖдёӘйҳІеҫЎжҺӘж–ҪжҳҜе®һж–Ҫ AD з®ЎзҗҶеҲҶеұӮжЁЎеһӢпјҲAD Administrative Tier ModelпјүгҖӮAD еҲҶеұӮжЁЎеһӢзҡ„жҰӮеҝөдёҺзҪ‘з»ңеҲҶж®өйқһеёёзӣёдјјгҖӮеҹәжң¬дёҠжҳҜйҖҡиҝҮеңЁ AD дёӯи®ҫзҪ®еҢәеҹҹжқҘжҺ§еҲ¶и®ҝй—®жқғйҷҗгҖӮе®һж–ҪеҲҶеұӮжЁЎеһӢеҗҺпјҢеҚідҪҝж”»еҮ»иҖ…жӢҘжңүжҹҗз§Қзұ»еһӢзҡ„з®ЎзҗҶжқғйҷҗпјҢд№ҹеҫҲйҡҫд»ҺдёҖдёӘеұӮиҪ¬з§»еҲ°еҸҰдёҖдёӘеұӮгҖӮиҜҘжЁЎеһӢз”ұ 3 дёӘзә§еҲ«зҡ„з®ЎзҗҶеёҗжҲ·з»„жҲҗпјҢжҰӮиҝ°еҰӮдёӢпјҡ

第 0 еұӮ

иҜҘеұӮжҳҜжңҖй«ҳзә§еҲ«зҡ„еұӮпјҢз”ұиҙҹиҙЈжҙ»еҠЁзӣ®еҪ•з®ЎзҗҶжҺ§еҲ¶зҡ„жүҖжңү AD еҜ№иұЎз»„жҲҗпјҢеҢ…жӢ¬жһ—гҖҒеҹҹгҖҒеҹҹжҺ§еҲ¶еҷЁзӯүгҖӮеҸӘжңүиҙҹиҙЈз»ҙжҠӨ AD зҡ„з®ЎзҗҶе‘ҳз”ЁжҲ·жүҚиғҪи®ҝй—®иҜҘеұӮгҖӮ

第 1 еұӮ

иҜҘеұӮз”ұдјҒдёҡжңҚеҠЎеҷЁе’Ңеә”з”Ёз»„жҲҗпјҢеҢ…жӢ¬жңҚеҠЎеҷЁз®ЎзҗҶе‘ҳеҸҜд»Ҙи®ҝй—®зҡ„е…ёеһӢдә‘жңҚеҠЎгҖӮ

第 2 еұӮ

иҝҷдёҖжңҖдҪҺзә§еҲ«зҡ„еұӮеҢ…еҗ«з”ЁжҲ·е·ҘдҪңз«ҷе’Ңи®ҫеӨҮгҖӮжӮЁйҖҡеёёдјҡзңӢеҲ°ж”ҜжҢҒдёӯеҝғпјҢе…¶д»–ж”ҜжҢҒдәәе‘ҳеҸҜд»Ҙи®ҝй—®иҜҘеұӮзҡ„иө„жәҗгҖӮ

йҖҡиҝҮдҪҝз”ЁжӯӨеҲҶеұӮжЁЎеһӢпјҢеҚідҪҝж”»еҮ»иҖ…еҚҮзә§дёә第 2 еұӮз®ЎзҗҶе‘ҳпјҢд»ҚйңҖз ”з©¶еҰӮдҪ•и®ҝ问第 1 еұӮе’Ң第 0 еұӮгҖӮиҷҪ然иҝҷдёҚжҳҜдёҖж¬ҫе®Ңж•ҙзҡ„дҝқжҠӨи§ЈеҶіж–№жЎҲпјҢдҪҶе®ғйңҖиҰҒж”»еҮ»иҖ…жү§иЎҢжӣҙеӨҡжӯҘйӘӨпјҢжүҚиғҪиҺ·еҫ—еҗ„дёӘеұӮзҡ„и®ҝй—®жқғйҷҗгҖӮеҰӮжһңеңЁж•ҙдёӘзҪ‘з»ңдёҠйғЁзҪІдәҶйҖӮеҪ“зҡ„е®үе…ЁжҺ§еҲ¶жҺӘж–ҪпјҢеҲҷж”»еҮ»иҖ…йңҖиҰҒйҮҮеҸ–зҡ„жӯҘйӘӨи¶ҠеӨҡпјҢйҳІеҫЎиҖ…и¶ҠжңүеҸҜиғҪжЈҖжөӢеҲ°е…¶жҙ»еҠЁгҖӮ

з»“иҜӯ

AD зҺҜеўғдёӯзҡ„жјҸжҙһдјҡеҜјиҮҙ GPO дәӨд»ҳе’Ңжү§иЎҢжҒ¶ж„Ҹжңүж•ҲиҙҹиҪҪпјҲдҫӢеҰӮеӢ’зҙўиҪҜ件пјү并з ҙеқҸеҠ еӣәй…ҚзҪ®пјҢд»ҺиҖҢеўһеҠ ж”»еҮ»йқўе№¶дҪҝзі»з»ҹжӣҙе®№жҳ“еҸ—еҲ°ж”»еҮ»гҖӮеңЁжң¬ж–ҮдёӯпјҢжҲ‘们йҮҚзӮ№д»Ӣз»ҚдәҶ GPO зҡ„еҹәзЎҖзҹҘиҜҶпјҢж”»еҮ»иҖ…收йӣҶжңүе…і AD зҪ‘з»ңпјҲеҢ…жӢ¬ GPOпјүдҝЎжҒҜзҡ„еҗ„з§Қе·Ҙе…·е’Ңж–№жі•пјҢд»ҘеҸҠеҰӮдҪ•еҲ©з”ЁиҝҷдәӣдҝЎжҒҜжқҘжү§иЎҢзҪ‘з»ңж”»еҮ»гҖӮ

йҮҚиҰҒзҡ„жҳҜд»Һж”»еҮ»иҖ…зҡ„и§’еәҰзңӢеҫ…жӮЁзҡ„зҺҜеўғгҖӮдҪҝз”Ёжң¬ж–Үд»Ӣз»Қзҡ„е·Ҙе…·дёҚд»…еҸҜд»Ҙеё®еҠ©жӮЁжӣҙеҘҪең°дәҶи§ЈжҪңеңЁзҡ„е®үе…ЁжјҸжҙһд»ҘеҸҠж”»еҮ»иҖ…еҸҜиғҪйҮҮеҸ–зҡ„ж”»еҮ»и·Ҝеҫ„пјҢиҝҳеҸҜд»Ҙи®©жӮЁд»ҺзҪ‘з»ңж”»еҮ»иҖ…зҡ„и§’еәҰйҮҚж–°е®Ўи§ҶжӮЁзҡ„зҺҜеўғгҖӮзҹҘеҪјзҹҘе·ұжүҚиғҪзҷҫжҲҳдёҚж®ҶгҖӮ

дҝқжҠӨи§ЈеҶіж–№жЎҲ

еңЁйҳІиҢғз»„зӯ–з•Ҙдҝ®ж”№ж–№йқўпјҢжҲ‘и®ӨдёәдёҚеӯҳеңЁдёҖеҜ№дёҖзҡ„е…ізі»гҖӮдҝ®ж”№зӯ–з•Ҙжң¬иә«дёҚдёҖе®ҡжҳҜжҒ¶ж„Ҹжҙ»еҠЁпјҢжӮЁйңҖиҰҒжіЁж„Ҹж”»еҮ»иҖ…еҸҜиғҪеңЁд»»дҪ•з»„зӯ–з•Ҙдҝ®ж”№жҠҖжңҜд№ӢеүҚе’Ңд№ӢеҗҺжү§иЎҢзҡ„жҠҖжңҜгҖӮ

ITи§ЈеҶіж–№жЎҲпјҡ

дёӢдёҖд»ЈйҳІзҒ«еўҷйғЁзҪІеңәжҷҜпјҡеҢ–з№Ғдёәз®ҖгҖҒеҠ еҜҶдә‘жҺҘе…ҘгҖҒеҸҜи§ҶеҢ–дёҺиҮӘеҠЁеҢ–гҖҒй»ҳи®ӨFortiEDRе’ҢFortiXDRдҝқжҠӨдјҡиҮӘеҠЁжЈҖжөӢ并жӢҰжҲӘжң¬ж–ҮдёӯжҸҸиҝ°зҡ„ж”»еҮ»пјҢдё”ж— йңҖиҝӣиЎҢе…¶д»–жӣҙж–°

д»ҘжӣҙдҪҺзҡ„еӨҚжқӮжҖ§жҸҗдҫӣдёҡеҶ…йҰ–еұҲдёҖжҢҮзҡ„еЁҒиғҒйҳІжҠӨе’ҢжҖ§иғҪгҖҒзҪ‘з»ңдёҺе®үе…Ёзҡ„иһҚеҗҲгҖҒйӣҶжҲҗе®үе…Ёжһ¶жһ„гҖҒеӨҡйҮҚжЈҖжҹҘеј•ж“ҺгҖҒз»ҹдёҖжҺ§еҲ¶з®ЎзҗҶгҖҒй«ҳзә§еЁҒиғҒйҳІеҫЎгҖҒеҶ…зҪ®еҸҚз—…жҜ’еј•ж“ҺгҖҒз»Ҳз«ҜжөӢзҡ„е®үе…ЁйҳІжҠӨгҖҒе…ЁиҮӘеҠЁеЁҒиғҒжЈҖжөӢгҖҒе…ЁиҮӘеҠЁеЁҒиғҒи°ғжҹҘгҖҒе…ЁиҮӘеҠЁеЁҒиғҒе“Қеә”

йЈһеЎ”йҳІзҒ«еўҷжңҚеҠЎпјҡеә”з”ЁжҺ§еҲ¶гҖҒWebиҝҮж»ӨгҖҒеҸҚз—…жҜ’гҖҒFortiCloud жІҷз®ұгҖҒе…ҘдҫөйҳІеҫЎгҖҒз—…жҜ’зҲҶеҸ‘йҳІжҠӨжңҚеҠЎгҖҒеҶ…е®№ж¶ҲйҷӨдёҺйҮҚе»әгҖҒIP дҝЎиӘүе’ҢеҸҚеғөе°ёзҪ‘з»ң

е“Ғзұ»пјҡйӣ¶дҝЎд»»зҪ‘з»ңи®ҝй—®(ZTNA)гҖҒдёӢдёҖд»ЈйҳІзҒ«еўҷгҖҒFortiClientз»Ҳз«Ҝе®үе…ЁгҖҒFortiManagerйӣҶдёӯз®ЎзҗҶе№іеҸ° гҖҒ FortiAuthenticatorиә«д»Ҫз®ЎзҗҶе№іеҸ°гҖҒHPCеҹәзЎҖжһ¶жһ„гҖҒйӣҫи®Ўз®—еҹәзЎҖжһ¶жһ„гҖҒзҪ‘з»ңе®үе…Ёз”ҹжҖҒзі»з»ҹгҖҒйӣҶжҲҗејҸе®үе…Ёж–№жі•гҖҒе…ҘдҫөйҳІеҫЎзі»з»ҹгҖҒзҪ‘з»ңи®ҝй—®жҺ§еҲ¶гҖҒжҷәиғҪиҫ№зјҳгҖҒиҮӘеҠЁеҢ–е®үе…Ёжһ¶жһ„гҖҒжҒ¶ж„Ҹи®ҫеӨҮжЈҖжөӢгҖҒз«ҜзӮ№жЈҖжөӢгҖҒй«ҳзә§еЁҒиғҒжЈҖжөӢгҖҒдәӢ件еҲҶжһҗжәҜжәҗ

ж–№жЎҲйҖӮз”ЁжңәеһӢпјҡ

жңәжЎҶи®ҫеӨҮпјҡFortiGate 7060E гҖҒFortiGate 7040E гҖҒFortiGate 7030E гҖҒFortiGate 5001E

и¶…й«ҳз«Ҝи®ҫеӨҮпјҡFortiGate 6300F\6301F\6500F\6501F

й«ҳз«Ҝи®ҫеӨҮпјҡFortiGate 3980EгҖҒFortiGate 3960E гҖҒFortiGate 3800D гҖҒFortiGate

3700DFortiGate 3600E гҖҒFortiGate 3400EгҖҒFortiGate 3200DгҖҒFortiGate 3100D

гҖҒFortiGate 3000D гҖҒFortiGate 2500EгҖҒFortiGate 2000EгҖҒFortiGate 1500D

гҖҒFortiGate 1200D гҖҒFortiGate 1000D

дёӯз«Ҝи®ҫеӨҮпјҡFortiGate 900D гҖҒFortiGate 800D гҖҒFortiGate 600EгҖҒFortiGate 500E

гҖҒFortiGate 400E гҖҒFortiGate 300EгҖҒFortiGate 200E гҖҒFortiGate 100E

е…Ҙй—Ёзә§и®ҫеӨҮпјҡFortiGate 80EгҖҒFortiGate 60EгҖҒFortiGate 50EгҖҒFortiGate 30E гҖҒFortiGate 60D вҖ“ Rugged

Virtual MachinesпјҡFortiGate-VM00 гҖҒFortiGate-VM01, -VM01V гҖҒFortiGate-VM02,

-VM02VгҖҒFortiGate-VM04, -VM04V гҖҒFortiGate-VM08, -VM08V гҖҒFortiGate-VM16,

-VM16V гҖҒFortiGate-VM32, -VM32V гҖҒFortiGate-VMUL, -VMULV

дё“жңүеһӢеҸ·/зі»еҲ—пјҡFortiOS 7.0гҖҒFortinet SASEгҖҒFortiXDR

жңҚеҠЎеҢәеҹҹпјҡ

еӣӣе·қ йЈһеЎ” FortinetпјҡжҲҗйғҪ йЈһеЎ” FortinetгҖҒз»өйҳі йЈһеЎ” FortinetгҖҒиҮӘиҙЎ йЈһеЎ” FortinetгҖҒж”ҖжһқиҠұ йЈһеЎ” FortinetгҖҒжіёе·һ йЈһеЎ” FortinetгҖҒеҫ·йҳі йЈһеЎ” FortinetгҖҒ

е№ҝе…ғ йЈһеЎ” FortinetгҖҒйҒӮе®Ғ йЈһеЎ” FortinetгҖҒеҶ…жұҹйЈһеЎ” FortinetгҖҒд№җеұұ йЈһеЎ” FortinetгҖҒиө„йҳі йЈһеЎ” FortinetгҖҒе®ңе®ҫ йЈһеЎ” FortinetгҖҒеҚ—е…… йЈһеЎ” FortinetгҖҒ

иҫҫе·һ йЈһеЎ” FortinetгҖҒйӣ…е®ү йЈһеЎ” FortinetгҖҒйҳҝеққи—Ҹж—ҸзҫҢж—ҸиҮӘжІ»е·һйЈһеЎ” FortinetгҖҒеҮүеұұеҪқж—ҸиҮӘжІ»е·һ йЈһеЎ” FortinetгҖҒе№ҝе®ү йЈһеЎ” FortinetгҖҒе·ҙдёӯ йЈһеЎ” FortinetгҖҒзңүеұұ йЈһеЎ” Fortinet

йҮҚеәҶ йЈһеЎ” Fortinet

иҙөе·һйЈһеЎ” FortinetпјҡиҙөйҳійЈһеЎ” FortinetгҖҒйҒөд№үйЈһеЎ” FortinetгҖҒй“ңд»ҒйЈһеЎ” FortinetгҖҒе®үйЎәйЈһеЎ” FortinetгҖҒжҜ•иҠӮйЈһеЎ” Fortinet гҖҒе…ӯзӣҳж°ҙйЈһеЎ” FortinetгҖҒй»”еҚ—е·һйЈһеЎ” FortinetгҖҒй»”иҘҝеҚ—е·һйЈһеЎ” Fortinet гҖҒй»”дёңеҚ—е·һйЈһеЎ” Fortinet

дә‘еҚ—йЈһеЎ” FortinetпјҡжҳҶжҳҺйЈһеЎ” Fortinet гҖҒжӣІйқ–йЈһеЎ” Fortinet гҖҒзҺүжәӘйЈһеЎ” Fortinet гҖҒжҳӯйҖҡйЈһеЎ” Fortinet гҖҒдёҙжІ§йЈһеЎ” Fortinet гҖҒдҝқеұұйЈһеЎ” Fortinet гҖҒ

дёҪжұҹйЈһеЎ” Fortinet гҖҒжҷ®жҙұйЈһеЎ” FortinetгҖҒзәўжІіе“Ҳе°јйЈһеЎ” FortinetгҖҒеҫ·е®ҸйЈһеЎ” FortinetгҖҒжҘҡйӣ„йЈһеЎ” Fortinet гҖҒж–ҮеұұйЈһеЎ” Fortinet гҖҒ

иҘҝеҸҢзүҲзәійЈһеЎ” Fortinet гҖҒжҖ’жұҹйЈһеЎ” Fortinet

иҘҝи—ҸиҮӘжІ»еҢәйЈһеЎ” FortinetпјҡжӢүиҗЁйЈһеЎ” FortinetгҖҒжҳҢйғҪйЈһеЎ” FortinetгҖҒжһ—иҠқйЈһеЎ” FortinetгҖҒеұұеҚ—йЈһеЎ” FortinetгҖҒж—Ҙе–ҖеҲҷйЈһеЎ” FortinetгҖҒйӮЈжӣІйЈһеЎ” FortinetгҖҒйҳҝйҮҢйЈһеЎ” Fortinet

йЈһеЎ”иҮӘиә«е…ій”®иҜҚпјҡ

йЈһеЎ”йҳІзҒ«еўҷпјҢйЈһеЎ”е®ҳзҪ‘пјҢйЈһеЎ”е…¬еҸёпјҢfortigateйҳІзҒ«еўҷпјҢйЈһеЎ”йҳІзҒ«еўҷй…ҚзҪ®

йЈһеЎ”зӣёе…іе…ій”®иҜҚпјҡ

зҪ‘з»ңе®үе…ЁпјҢе®үе…ЁSD-WANпјҢFortinet FortiGate-VMпјҢFortinetпјҢVPNдҝқжҠӨпјҢWebиҝҮж»ӨпјҢ

зҪ‘з»ңеҲҶж®өпјҢзҪ‘з»ңеҫ®еҲҶж®өпјҢзү©иҒ”зҪ‘е№іеҸ°дҝқжҠӨ

жӣҙеӨҡжңәеһӢе’Ңж–№жЎҲиҜ·е’ЁиҜў

жҲҗйғҪ科жұҮ科жҠҖжңүйҷҗе…¬еҸё вҖ” дё“дёҡе®үе…ЁжңҚеҠЎе•ҶгҖӮ

ж— и®әжӮЁзҡ„ITжһ¶жһ„жҳҜ жң¬ең°еҢ–гҖҒдә‘з«ҜгҖҒиҝҳжҳҜж··е’Ңдә‘ йғҪиғҪжҸҗдҫӣдёҖз«ҷејҸе®үе…Ёж–№жЎҲгҖӮ

ең°еқҖпјҡеӣӣе·қзңҒжҲҗйғҪеёӮдәәж°‘еҚ—и·Ҝеӣӣж®өдёҖеҸ·ж—¶д»Јж•°з ҒеӨ§еҺҰ18F

з”өиҜқе’ЁиҜўзғӯзәҝпјҡ400-028-1235

QQпјҡ132 5383 361

жүӢжңәпјҡ180 8195 0517пјҲеҫ®дҝЎеҗҢеҸ· пјү